A Microsoft e a plataforma de distribuição de conteúdo em nuvem Cloudfare realizaram um trabalho em dupla durante o começo deste mês para desmantelar um perigoso serviço que contribuía para cibercrimes. O grupo alvo da operação foi o RaccoonO365, que seria especializado em roubar contas do serviço Microsoft 365.

Especificamente, a gangue é apontada como responsável por vender ferramentas de invasão e roubo de dados para outros invasores interessados. Por meio de vários planos por assinatura e clientes espalhados por vários países, eles ofertavam uma “operação sofisticada de phishing” que burlava sistemas tradicionais de detecção.

Ao todo, foram tirados do ar 338 páginas e contas de privilégios corporativos que estavam ligadas ao grupo e eram usados nas fraudes. Os sites estavam hospedados ou utilizavam serviços da Cloudfare, que ao identificar a origem em comum desativou o suporte aos domínios.

Sem o envolvimento de autoridades para realizar prisões, mas com possibilidade de abertura de processos, o objetivo da operação é aumentar os custos de operação do golpe e dificultar a ação dos cibercriminosos a ponto de reduzir ou até forçar o encerramento das atividades.

O tamanho e a influência do RaccoonO365

- O RaccoonO365 é um grupo cibercriminoso especializado na modalidade phishing-as-a-Service, ou seja, na venda de ferramentas que permitem a invasão de contas. Toda a organização era feita a partir de um canal no Telegram com mais de 800 membros fixos;

- Desde quando começou a ser monitorado, em julho de 2024, o grupo teria sido contratado para roubar ao menos 5 mil credenciais de 94 países e recebido mais de US$ 100 mil (ou R$ 530 mil em conversão direta de moeda) por esses contratos, fechados em pacotes de assinatura mensal ou trimestral;

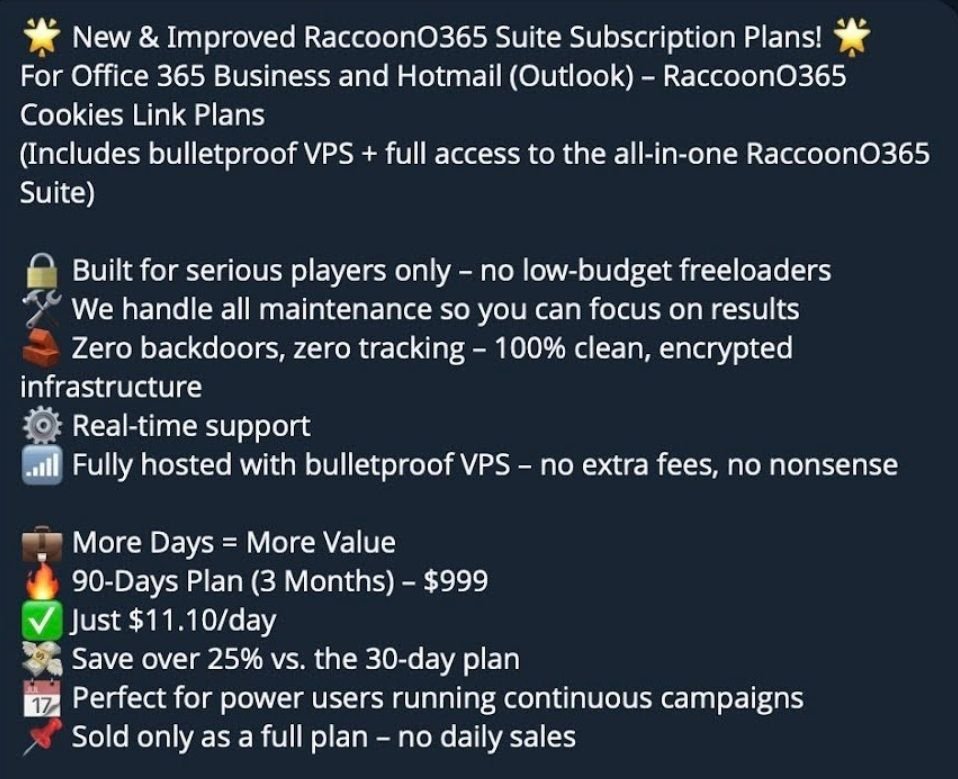

- Os preços dos serviços oferecidos vão até US$ 999 (mais de R$ 5,3 mil) e o pagamento é feito sempre em criptomoedas ou stablecoins para dificultar o rastreio;

- O líder do grupo seria o nigeriano Joshua Ogundipe, mas há indícios também de que o grupo teria conexões ainda não detalhadas com cibercriminosos da Rússia;

- As ferramentas prontas do grupo são adaptadas pelos cibercriminosos para uso nos mais variados cenários. Elas se disfarçam de serviços legítimos — mensagens de marcas como Adobe sobre um arquivo PDF ou a assinatura eletrônica de um documento — e são normalmente espalhadas por email para atrair vítimas, em especial com contas corporativas cadastradas na Microsoft;

- O diferencial do processo está em uma página de CAPTCHA que, ao ter a caixa “Eu não sou um robô” marcada, na verdade, está gerando uma falsa credibilidade para o site e burlando a possível ação de ferramentas de segurança no navegador;

- Só então a vítima é levada até uma página que replica a tela de login da Microsoft, onde ela é deve colocar o email e a senha. Esses dados, os cookies usados na sessão e outros detalhes são então roubados por um script na URL que envia tudo isso para um email ou perfil do Telegram;

A Microsoft pode ter que responder nos Estados Unidos por supostamente “negligenciar” a segurança cibernética em seus produtos. Saiba mais sobre o assunto nesta matéria do TecMundo.